- Definición (Volver al índice General)

El término Ransomware responde al acrónimo formado mediante las contracciones inglesas de ransom por rescate y ware por software. Es un programa dañino (malware), que una vez infecta nuestro equipo, impide el acceso a todos o determinados archivos o carpetas encriptándolos y exigiendo un rescate a cambio de la desencriptación de los mismos. - Métodos de propagación (Volver al índice General)

Normalmente un ransomware se transmite como un troyano o como un gusano, infectando el sistema operativo, por ejemplo, a través de la descarga de un archivo o explotando la vulnerabilidad de algún software instalado en nuestro sistema operativo. Una vez infectado el equipo, el ransomware se inicia, encripta los archivos con una clave que sólo el creador del ransomware conoce, y solicitará al usuario infectado a que pague por la obtención de dicha clave para la desencriptación de los archivos. - ¿Cómo actúa? (Volver al índice General)

El Ransomware se camufla dentro de otro archivo o programa interesante para el usuario afectado y que invita a hacer clic sobre dicho programa. Las formas más comunes de camuflaje del Ransomware suelen ser las siguientes:- Archivos adjuntos en correos electrónicos.

- Vídeos de páginas de dudoso origen.

- Actualizaciones del sistemas.

- Programas, en principio fiables, como pueden ser plugins, actualizaciones o herramientas gratuitas de uso extendido.

Una vez que el Ransomware ha penetrado en el ordenador, este se activa, bloquea el sistema operativo y lanza un mensaje de advertencia explicando en que consiste la amenaza y el importe del rescate que se ha de pagar para recuperar toda la información encriptada, es decir, pagar por la clave mencionada anteriormente.

- Tipos de Ransomware (Volver al índice General)

- Reveton (Volver al índice General)

Reveton aparece en 2012. Estaba basado en el troyano Citadel, el cual estaba a su vez basado en el troyano Zeus. Su funcionamiento se basa en presentar un mensaje perteneciente a algún servicio de seguridad del estado, correspondiente al país donde reside la víctima. Debido a este modo de operar se le comenzó a conocer como Trojan cop o Policía troyano, ya que alegaba que el computador había sido utilizado para actividades ilícitas, tales como descargar software pirata o pornografía infantil. El troyano muestra una advertencia informando que el sistema fue bloqueado por infringir la ley y de ese modo deberá pagar una fianza para poder liberarlo, mediante el pago a una cuenta anónima. - CryptoLocker (Volver al índice General)

CryptoLocker aparece en septiembre de 2013. Es un Ransomware tipo troyano dirigido a ordenadores con sistema operativo Windows. Se distribuye de varias formas, una de ellas como archivo adjunto de un correo electrónico y otra, accediendo a través del puerto remoto 3389. Su ataque se basaba en el cifrado de archivos almacenados en discos locales y en unidades de red, usando criptografía de clave pública RSA guardándose la clave privada en los servidores del malware. Realizado el cifrado, muestra un mensaje en pantalla, en el cual ofrece descifrar los archivos afectados si se realiza un pago antes de una fecha límite, a través de un bitcoin o con bono prepago en efectivo dentro de los tres días tras la infección, y menciona que la clave privada será destruida del servidor y que será imposible recuperarla si la fecha límite expira. Si esto ocurre, el malware ofrece la posibilidad de descifrar los datos a través de un servicio en línea provisto por los operadores del malware, con un precio, en bitcoins, mucho más alto. A pesar de que el malware es fácilmente eliminable, los archivos permanecen cifrados, cuya clave privada, debido a su longitud, se considera casi imposible de descifrar.CryptoLocker fue aislado gracias a que incautaron la red Gameover Zeus, tal como fue anunciado oficialmente por el Departamento de Justicia de los Estados Unidos el 2 de junio de 2014.

- CryptoLocker.F y CryptoWall (Volver al índice General)

En septiembre de 2014, los Ransomware denominados CryptoWall y CryptoLocker.F llegaron a sus primeros objetivos en Australia. Las infecciones se propagaban a través de una cuenta de correo australiana falsa, la cual enviaba un correo electrónico notificando entregas fallidas de paquetes. De este modo evitaba los filtros antispam y conseguía llegar a los destinatarios. Esta variante requería que los usuarios ingresaran en una página web y previa comprobación mediante un código CAPTCHA, accederían a la misma, antes de que el malware fuese descargado, de esta manera se evitó que procesos automáticos puedan escanear el malware en el correo o en los enlaces insertados.CryptoWall es una variedad del Ransomware que surgió a principios de 2014 bajo el nombre de CryptoDefense, que ataca a los sistemas operativos Microsoft Windows. Se propaga a través del correo electrónico con suplantación de identidad, en el cual se utiliza software para tomar el control del sistema, encriptar los archivos y así pedir el pago del rescate del ordenador.

En marzo de 2014, José Vildoza, desarrolló una herramienta para recuperar los archivos de las víctimas de forma gratuita. La recuperación de archivos encriptados fue posible gracias a un fallo en el malware que guardaba las claves de cifrado en el equipo afectado.Cuando los creadores de CryptoDefense descubrieron el error, actualizaron el criptovirus y lo renombraron a CryptoWall y pasó por varias actualizaciones.

- TorrentLocker (Volver al índice General)

TorrentLocker es otro tipo de infección Ransomware defectuosa, ya que usaba el mismo flujo de claves para cada uno de los ordenadores que infectaba. El cifrado pasó a ser sabido por todos, pero antes de descubrirse ya habían sido infectados 9.000 en Australia y 11.700 en Turquía. - TeslaCrypt (Volver al índice General)

TeslaCrypt es uno de los Ransomware considerados como eliminados ya que la clave maestra para el descifrado de los archivos encriptados es pública. Existe una herramienta gratuita de la empresa ESET que descifra los archivos encriptados. - Mamba (Volver al índice General)

Mamba es un Ransomware de cifrado de disco completo (FDE – Full Disk Encryption). Utiliza una estrategia de cifrado a nivel de disco en lugar de una basada en el cifrado de archivos. Para obtener la clave de descifrado, es necesario ponerse en contacto con el atacante a través de la dirección de correo electrónico que este proporciona. Mientras no descifremos el disco, el sistema no arranca.

El cifrado a nivel de disco causa mucho más daño que los ataques basados en archivos individuales. Los desarrolladores de Mamba utilizan la herramienta de código abierto DiskCryptor para cifrar la información.Tras la infección de Mamba, este crea una carpeta llamada DC22 en la unidad C del equipo, donde instala sus archivos binarios. Se crea un servicio del sistema que alberga el proceso del Ransomware. Además, un nuevo usuario llamado MythBusters se creara asociado a la contraseña 123456.

También sobrescribe el registro de arranque maestro (MBR) ubicado en el disco del sistema que contiene el gestor de arranque para el sistema operativo. Esto impide iniciar el sistema operativo a no ser que se ingrese el código de descifrado. - Petya (Volver al índice General)

Petya también utiliza cifrado a nivel de disco. Sin embargo, Petya solamente cifra la tabla maestra de archivos (MFT) con lo que no afectan a los datos en sí.Los sistemas de archivos NTFS almacenan la información sobre los archivos almacenados en el disco en un archivo de sistema denominado MFT, tabla maestra de archivos.

- WannaCry (Volver al índice General)

WannaCry o también conocido como WanaCrypt0r 2.0 o WCry es un Ransomware que apareció el 12 de mayo de 2017 con origen en el arsenal estadounidense de malware, Vault 7 y revelado por Wikileaks pocas semanas antes. El código malicioso ataca una vulnerabilidad descrita en el boletín MS17-010 en sistemas Windows que no estén actualizados de una manera adecuada. WannaCry provocó el cifrado de datos en más de 75.000 ordenadores por todo el mundo.El 12 de mayo de 2017 se registró una infección a gran escala que afectó a las empresas españolas; Telefónica, Iberdrola y Gas Natural, entre otras, así como al servicio de salud británico. Posteriormente el software malicioso se extendió a otros países, volviéndose un ataque a escala mundial. Se informó de que al menos 74 objetivos alrededor del mundo que fueron atacados al mismo tiempo.

Este Ransomware se inicia a través de una ejecución remota de código mediante una herramienta de hacking, conocida como EternalBlue. Esta aplicación es una de las herramientas que el pasado 14 de abril la organización Shadow Brokers declaró haber robado a la Agencia de Seguridad Nacional de Estados Unidos (NSA).

Además, este Ransomware cifra los datos que, para poder recuperarlos, pide que se pague una cantidad determinada, en un tiempo determinado. Si el pago no se hace en el tiempo determinado, el usuario no podrá tener acceso a los datos cifrados por la infección. WannaCry se ha ido expandiendo por Estados Unidos, China, Rusia, Italia, Taiwán, Reino Unido y España, al igual de que se señala que los sistemas operativos más vulnerables ante este Ransomware son Windows Vista, Windows 7, Windows Server 2012, Windows 10 y Windows Server 2016.

Un ordenador infectado con WannaCry conectado a una red puede contagiar a otros dispositivos conectados a la misma red, pudiendo infectar incluso a dispositivos móviles. WanaCrypt0r comienza a cifrar los archivos de la víctima de una manera muy rápida.

Afortunadamente se pudo detener su expansión gracias a un programador de Reino Unido, autor de MalwareTechBlog. El autor del blog estudiando el virus se dio cuenta de que el programa malicioso se conectaba a un dominio no registrado. El malware buscaba conectarse a este dominio, si no lo lograba infectaba el equipo, si lo lograba se detenía la infección. Después de que ese experto en seguridad cibernética registrara el dominio que se encontraba libre, el malware pudo conectarse al dominio y cesó sus ataques.

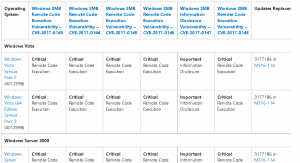

- Parches de seguridad de Microsoft (Volver al índice General)

Microsoft ha publicado los parches de seguridad contra el Ransomware WannaCry para sus sistemas operativos, incluso para los que ya no tenian soporte oficial como Windows XP y Windows Vista.El ataque llevado a cabo por este malware explota la vulnerabilidad de SMB Server (MS17-010). Para eliminar esta vulnerabilidad es necesario que, desde el equipo en el que hay que aplicar el parche de seguridad, primero se compruebe la versión del sistema operativo y a continuación se descargue el parche correspondiente a dicha versión.

Para descargar el parche de seguridad correspondiente a la versión del sistema operativo hacer lo siguiente:

- Acceder a la página de Microsoft en la que se han publicado los distintos parches de seguridad para los distintos sistema operativos: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- Localizar en la tabla la versión del sistema operativo del equipo donde se va a aplicar el parche de seguridad y hacer clic, en el enlace al parche de seguridad específico para su descarga.

- Con el archivo ya descargado en el equipo donde se va a aplicar el parche de seguridad, hacer doble clic sobre él archivo descargado para iniciar el proceso de instalación.

A continuación, también os listamos los enlaces oficiales directos, a los parches de seguridad de algunos de los sistemas operativos:- Windows XP, Windows XP Embedded, Windows 8, Windows Vista, Windows Server 2008, Windows Server 2003, Windows Server 2003 Datacenter Edition.

- Windows Server 2008 R2, Windows 7, Windows Embedded Standard 7.

- Windows 8.1, Windows Server 2012 R2.

- Windows 10 y Windows 10 LTSB.

- Windows 10 Versión 1511.

- Windows 10 Versión 1607, Windows Server 2016.

- Reveton (Volver al índice General)

- Mitigar la infección (Volver al índice General)

Los programas de seguridad (antivirus, detección de intrusos, etc.) puede que no detecten la carga útil (payload) de un programa Ransomware hasta que el cifrado de archivos está en proceso o ha concluido, especialmente si se distribuye una nueva versión desconocida para el antivirus.Alguna de las medidas preventivas para hacer frente al Ransomware son:

- Actualizar los parches de seguridad de nuestro sistema operativo.

- Usar software o políticas de seguridad para bloquear cargas útiles (payload) conocidas. Esto ayudará a prevenir las infecciones, pero no protegerá contra cualquier ataque.

- Mantener copias de seguridad offline en lugares inaccesibles para el ordenador infectado, como por ejemplo discos duros externos. Evita que el Ransomware acceda a ellas, lo que ayuda a restaurar los datos en caso de infección.

- Eliminar correo electrónico de destinatarios desconocidos. Pueden contener archivos adjuntos como pueden ser archivos ejecutables, comprimidos, vídeos o enlaces a páginas de origen dudoso.

- Cuidado con los programas que instalamos. Estar seguros de que se su procedencia es segura y no son versiones modificadas, en especial tener cuidado con las actualizaciones del sistemas, plugins o herramientas gratuitas de uso extendido.

Espero que este artículo os haya sido de utilidad. Si pensáis que podéis colaborar para mejorar este artículo, que hay algo erróneo en él o simplemente deseáis comentarlo, por favor, dejad vuestra opinión más abajo.

Configuración de privacidad y de cookies.

Deja una respuesta